Uno sviluppatore di macOS ha scoperto un exploit che può aggirare le protezioni della privacy e della sicurezza dei file del sistema operativo.

L’exploit, creato dallo sviluppatore Jeff Johnson, ha un impatto sul framework “Transparency, Consent and Control” (TCC) introdotto in macOS Mojave. Johnson ha anche testato l’exploit in macOS Catalina e nella prima beta di macOS Big Sur.

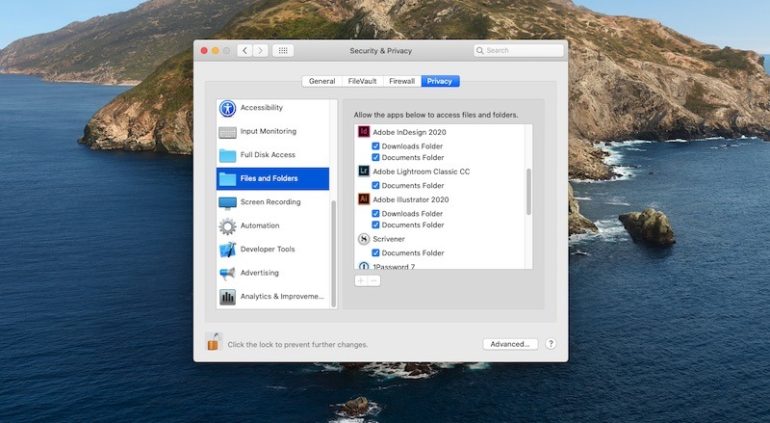

In sostanza, il framework TCC limita la possibilità per le app in macOS di accedere a determinati file o cartelle protette. Ad esempio, Johnson scrive che un’app potrebbe non avere accesso alla cartella ~ / Library / Safari a meno che non sia esplicitamente concessa. In un post sul blog che rivela l’exploit, Johnson ha affermato che ci sono due difetti molto gravi nelle protezioni di sistema: le eccezioni si basano su un identificatore di bundle anziché su un percorso di file e il sistema controlla solo “superficialmente” la firma del codice di un’app.

Un utente malintenzionato può eseguire una copia di un’app in una posizione diversa sul disco e modificare le risorse dell’app copiata che avrà comunque lo stesso accesso ai file dell’app originale, in questo caso, Safari.

Per sfruttare tali vulnerabilità ed effettuare un attacco di prova, lo sviluppatore ha utilizzato un difetto presente in Safari. Questa versione modificata di Safari può accedere a file protetti e inviare dati privati a un server. La seconda app è quella che effettivamente scarica e avvia Safari modificato, un’attività che può essere eseguita da qualsiasi app scaricata dal Web.

Lo sviluppatore ha rivelato per la prima volta il bug al programma Apple Security Bounty a dicembre 2019. Sebbene l’Apple Product Security abbia detto a Johnson che avrebbero risolto il problema entro la primavera del 2020, ha affermato che è ancora presente nella beta di macOS 11 Big Sur.

È importante sottolineare che l’exploit ha un impatto solo sulle protezioni della privacy integrate in macOS Mojave e versioni successive. In altre parole, Apple non dovrebbe far altro che ripristinare la sicurezza di macOS High Sierra e versioni precedenti. Nell’attesa che venga risolto, lo sviluppatore rivela che l’exploit può essere sfruttato da app dannose non sandbox su un Mac, quindi la migliore strategia sarebbe quella di non scaricare app al di fuori del Mac App Store.