Secondo quanto riportato da Macworld sembra che Intego abbia trovato nuove tracce del Trojan Flashback. Secondo le dichiarazioni dell’azienda molti utenti in possesso di un Mac sono stati infettati da questo malware, specialmente dall’ultima variante, Flashback.G.

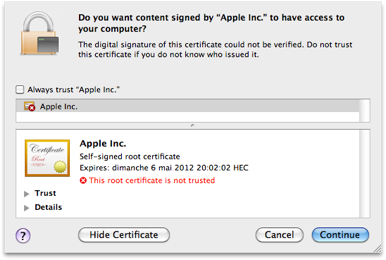

Sarebbero tre i metodi utilizzati dal Trojan per infettare i Mac dei malcapitati: cerca di sfruttare delle vulnerabilità Java in sequenza che sembrerebbero permettere l’infezione escludendo qualsiasi intervento da parte dell’utente; falliti questi due approcci, il malware si affida al social engineering, dove l’applet presenta un certificato digitale auto-firmato in cui viene falsamente suggerita una firma ufficiale di Apple: “signed by Apple Inc”, e qualora premeremo su “Continua”, il malware provvederà ad auto-installarsi. L’infezione sarà quindi resa possibile installando ed avviando il software incriminato, ma in caso si trovi in presenza di Snow Leopard ed una versione meno recente di Java, una pagina web infetta potrebbe installare il malware senza ulteriori interventi da parte dell’utente, almeno in base alle impostazioni di sicurezza del browser.

Stando a quanto riportato da Intego, la variante più recente di Flashback.G sembra sia in grado di iniettare del codice all’interno dei Web browser ed altre applicazioni che si connettono ad Internet, causando spesso dei crash; cerca silenziosamente di ottenere gli username e le password utilizzate per accedere a siti noti come ad esempio PayPal, Google ed altri, così da permettere a chi si trova dietro al malware di sfruttare tali informazioni in modi illegali. Durante il processo di installazione il malware inserisce un file invisibile in /Users/Shared/folder, il cui nome può essere variabile ma caratterizzato da un’estensione .so. Tra gli altri file creati dal malware troviamo /Users/Shared/.svcdmp, ~/.MACOSX/environment.plist, and ~/Library/Logs/vmLog, ed inserisce un applet Java in ~/Library/Caches.

Come ci sarebbe da aspettarsi il VirusBarrier X6 di Intego è già in grado di rilevare Flashback ed impedirne l’installazione, ma qualora sospettiate di essere stati infettati, potete verificare lanciando Terminale (in /Applications/Utilities/) ed incollando il codice che trovate qui di seguito, seguito da Invio:

ls /Users/Shared/.*.so

Se la risposta mostrata da Terminale include “No such file or directory,” allora sarete ancora al sicuro, ma qualora verranno mostrati uno o più file con estensione .so e nessuna dichiarazione come quella appena citata potreste essere tra le vittime del malware. In caso di infezione, comunque, dovreste poter rimuovere qualsiasi traccia di Flashback eliminando i file sopracitati o installando software di sicurezza come quello di Intego.