Alcuni ricercatori di sicurezza hanno scovato un nuovo malware per macOS, con un exploit che per anni è stato sfruttato sui sistemi Windows.

Questo exploit sfruttato dal malware si basa sull’esecuzione di un codice all’interno di un documento Word. Essendo un attacco conosciuto, è stata già trovata la soluzione ed è molto semplice da evitare.

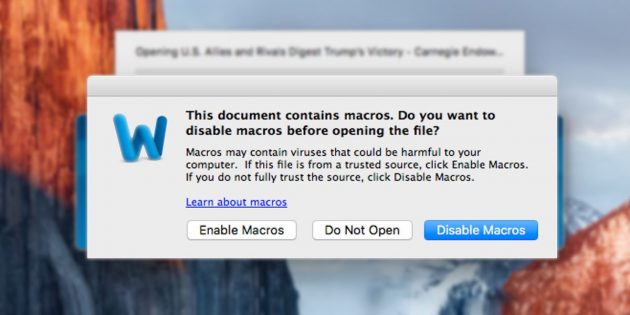

Il malware infetta il Mac quando gli ignari utenti aprono un documento Word appositamente predisposto e che contiene delle macro che vengono eseguite non appena si apre il file. Lo stesso documento aperto da Pages non è in grado di infettare il computer.

Le macro sono il vero e proprio vettore dell’attacco, ma il documento è facilmente identificabile. In primis, su macOS la macro richiederà il permesso di esecuzione, quindi l’utente deve inserire la password di sistema; in secondo luogo, basta disattivare le macro per eliminare e arrestare l’esecuzione del codice dannoso. Se, però, l’utente apre un documento sconosciuto, inserisce la password per far partire le macro, e poi non le disattiva, allora questo malware è in grado di condividere su un server remoto le immagini prese dalla webcam, la cronologia del browser e le password di accesso al Mac.

Uno dei documenti Word che sta girando con questo malware si chiama “U.S. Allies and Rivals Digest Trump’s Victory” e sfrutta il neo presidente Trump per convincere gli utenti ad aprirlo.

Si tratta comunque di un attacco che si basa su un sistema molto primitivo, ed è difficile che un utente arrivi a far lanciare le macro senza poi bloccarle.

Un altro malware simile si basa su un link per aggiornare Flash Player, ma anche in questo caso è molto facile capire che si tratta di una URL fake. Quel link scarica infatti un file che deve poi essere eseguito per poter infettare il Mac.