Un grande numero di applicazioni per Mac potrebbe essere vulnerabile ad attacchi informatici capaci di “infettare” i computer della mela. Il problema riguarda la tipologia di aggiornamento delle applicazioni in questione. La soluzione è già stata trovata ma sarà necessario del tempo affinché i vari sviluppatori aggiornino tutte le applicazioni coinvolte.

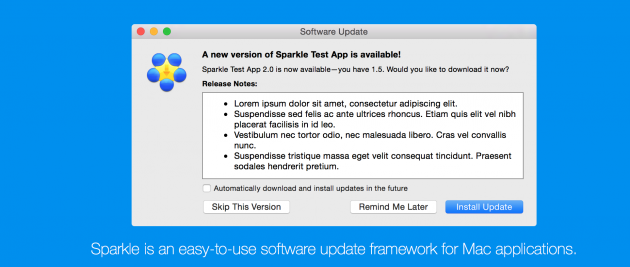

Il problema di sicurezza, di tipo MiTM (man-in-the-middle), riguarda le applicazioni che sfruttano il framework Sparkle per aggiornarsi. Tante applicazioni sfruttano questo sistema per permettere la ricerca e l’installazione automatizzata degli aggiornamenti, senza dover chiedere all’utente di dover recarsi sui siti ufficiali delle app per eseguire gli update. Sicuramente sarà capitato a tutti gli utenti OS X di ricevere un pop-up di un’app utilizzata sul proprio computer che chiede di aggiornarsi. A questo serve Sparkle, a semplificare il processo di aggiornamento.

Purtroppo c’è una falla di sicurezza nel framework Sparkle che potrebbe consentire ai malintenzionati di infiltrarsi all’interno del processo di aggiornamento e di infettare i computer. Fortunatamente Sparkle è stato già aggiornato con le correzioni necessarie ma i vari sviluppatori e produttori di app dovranno implementare le novità all’interno delle applicazioni, altrimenti la falla continuerà ad esistere sulle versioni non aggiornate. Il problema risiede anche nel grande numero di applicazioni non più sviluppate e aggiornate che restano con la versione precedente del framework e che quindi rappresentano un problema di sicurezza.

Molte app si sono già aggiornate e altre sicuramente seguiranno a breve. Nel frattempo potete dare un’occhiata al post di Radek, un ingegnere di sicurezza di Vulnsec, che spiega come fare ad identificare le app colpite. Alcune di quelle vulnerabili sono:

- Camtasia 2 (v2.10.4)

DuetDisplay (v1.5.2.4)

uTorrent (v1.8.7)

Sketch (v3.5.1)

Ovviamente le applicazioni presenti sul Mac App Store non sono coinvolte da questo problema in quanto il meccanismo di aggiornamento è differente e non sfrutta Sparkle.

Fonte: TheNextWeb