La società di sicurezza Red Canary ha scoperto un secondo malware che può essere eseguito in modo nativo sui Mac M1. Apple è già corsa ai ripari.

Silver Sparrow è un pacchetto dannoso che utilizza l’API Java Script del programma di installazione di macOS per eseguire una serie di comandi. Dopo aver osservato il malware per oltre una settimana, tuttavia, Red Canary non ha ancora scovato il payload finale, quindi l’esatta minaccia rappresentata dal malware rimane un mistero. Quello che è certo è che la minaccia viene definita molto seria:

Sebbene non abbiamo ancora osservato Silver Sparrow fornire payload dannosi aggiuntivi, la sua compatibilità con i chip M1, la portata globale, il tasso di infezione relativamente alto e la maturità operativa suggeriscono che si tratta di una minaccia ragionevolmente seria, posizionata in modo univoco per fornire un payload potenzialmente impattante.

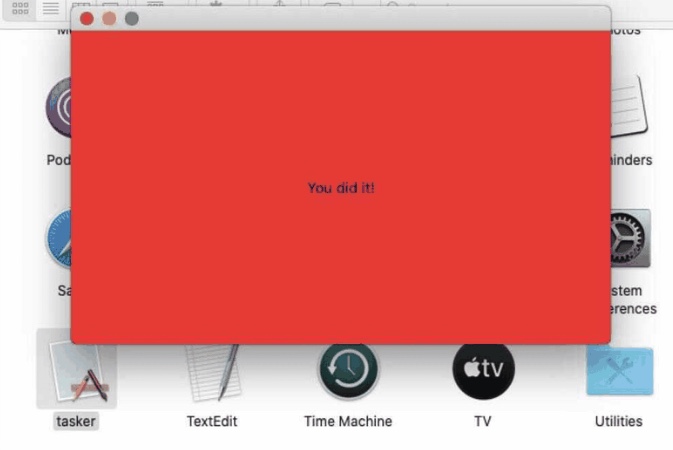

Secondo i dati forniti da Malwarebytes, al 17 febbraio “Silver Sparrow” aveva infettato 29.139 sistemi macOS in 153 paesi, con “elevati volumi di rilevamento negli Stati Uniti, Regno Unito, Canada, Francia e Germania“. Red Canary non ha specificato quanti di questi sistemi erano Mac M1. Quando viene eseguito su Mac basati su processori Intel, il pacchetto dannoso mostra semplicemente una finestra vuota con un messaggio “Hello, World!“, mentre sui Mac M1 compare il messaggio “You did it!“,

Red Canary ha condiviso i passaggi per rilevare questa e altre minacce simili su macOS:

- Cerca il processo PlistBuddy che sembra essere in esecuzione insieme a una riga di comando contenente quanto segue: LaunchAgents and RunAtLoad and true. Questa analisi aiuta a trovare più famiglie di malware per macOS che stabiliscono la persistenza di LaunchAgent.

- Cerca un processo che sembra eseguire sqlite3 insieme a un file riga di comando che contiene “LSQuarantine“. Questa analisi aiuta a trovare più famiglie di malware per macOS che manipolano o cercano i metadati per i file scaricati.

- Cerca il processo curl che sembra essere in esecuzione insieme a una riga di comando che contiene s3.amazonaws.com. Questa analisi aiuta a trovare più famiglie di malware per macOS utilizzando i bucket S3 per la distribuzione.

In ogni caso, poco dopo la pubblicazione dei dettagli sul malware, Apple ha adottato tutte le misure necessarie per ridurre i potenziali danni che Silver Sparrow potrebbe causare in futuro. Un portavoce dell’azienda fa sapere che Apple aveva già revocato i certificati per gli account sviluppatore utilizzati dal creatore del malware per firmare i pacchetti; questa azione impedisce che i Mac vengano infettati dal malware in futuro, riducendo l’ulteriore diffusione.

Oltre alla revoca dei certificati, Apple ricorda che utilizza anche molte protezioni hardware e software nei suoi prodotti e servizi, oltre a distribuire aggiornamenti software regolari che possono impedire alle minacce di avere un impatto sugli utenti. L’utilizzo da parte di Apple del Notary Service e di altri meccanismi di sicurezza sono impiegati per rilevare malware e bloccarlo prima che abbia la possibilità di essere eseguito.

Il primo malware in grado di funzionare in modo nativo sui Mac M1 era invece stato scoperto alcuni giorni fa.