Il caso Calendar 2 è solo la goccia di un enorme oceano di malware dedicati al mining delle criptovalute, come confermato dagli ultimi pubblicati da Check Point Software Technologies.

I malware per il mining di criptovalute hanno colpito ben il 42% delle organizzazioni in tutto il mondo. Coinhive, lo script di mining che utilizza la CPU degli utenti che visitano determinati siti web per minare la criptovaluta Monero, è il malware più diffuso sia in Italia sia nel resto del mondo. In Italia, questo malware è seguito da Necurs, tra le botnet più ampie attive ora nel web, utilizzata per distribuire alcuni delle varianti di malware più insidiose, inclusi trojan bancari e ransomware, e da JSEcoin, il miner JavaScript che può essere inserito all’interno dei siti. Con JSEcoin, è possibile inserire un miner direttamentre nel browser in cambio di un’esperienza di navigazione senza annunci pubblicitari, percepiti sempre più come invasivi.

I ricercatori hanno scoperto tre diverse varianti di malware per il cryptomining. Coinhive, che ha colpito un’organizzazione su cinque in tutto il mondo, ha mantenuto la leadership, mentre Cryptoloot è salito al secondo posto dopo aver più che raddoppiato il suo impatto, dal 7% di gennaio al 16% di febbraio. Infine, Rig Exploit Kit, che compare al terzo posto a poca distanza da Cryptoloot, ha colpito il 15% delle organizzazioni.

I tre malware più diffusi a febbraio 2018 sono stati:

- Coinhive – uno script di mining che utilizza la CPU degli utenti che visitano determinati siti web per minare la criptovaluta Monero.

- Cryptoloot – uno script di mining che utilizza la potenza della CPU o della GPU della vittima e le risorse esistenti per aggiungere transazioni alla blockchain e rilasciare nuova valuta.

- Rig ek – Rig diffonde exploit per Flash, Java, Silverlight e Internet Explorer.

Per quanto riguarda il mobile, Triada, un malware modulare per Android, è stato il malware più diffuso utilizzato per attaccare i dispositivi mobile delle organizzazioni, seguito da Lokibot e Hiddad.

I tre malware per dispositivi mobili più diffusi a febbraio 2018:

- Triada – malware modulare per Android che sferra l’attacco tramite una backdoor che concede privilege amministrativi a malware scaricati.

- Lokibot – trojan bancario che colpisce I sistemi Android e che ruba informazioni, può anche trasformarsi in un ransomware che blocca il telefono rimuovendo i privilegi dell’amministratore.

- Hiddad – malware Android che riconfeziona app legali e poi le consegna a un negozio di terze parti.

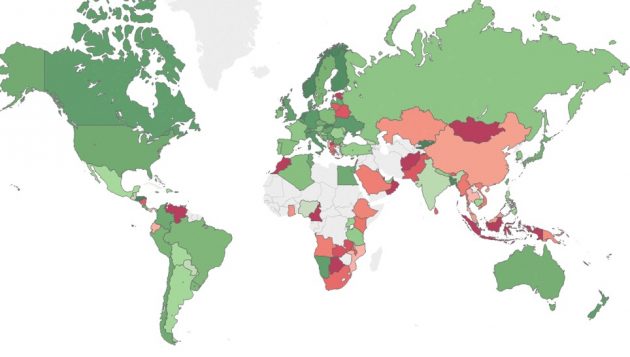

La mappa in alto mostra l’indice di rischio a livello globale (verde – basso rischio, rosso – alto rischio, bianco – dati insufficienti) dimostrando le principali aree di rischio e gli hot-spot dei malware in tutto il mondo.