Il ransomware Locky si espande, con i criminali informatici che hanno creato una nuova variante chiamata Osiris, dal dio egizio dell’oltretomba, che presenta caratteristiche migliorate e progettate per attaccare i backup senza essere rilevati.

Questo ransomware aggiunge l’estensione .orisis alla fine dei file criptati e segue il modello standard delle infezioni ransomware: invadi, cripta, estorci. Sull’onda del successo di Locky, Osiris è una delle minacce alla sicurezza informatica più gravi che gli utenti di computer si trovano oggi ad affrontare.

Locky è stato scoperto per la prima volta nel febbraio 2016 e da allora ha subito almeno sette mutazioni, nel tentativo di tener testa ai fornitori di prodotti di sicurezza in grado di rilevare e arrestare questo tipo di ransomware.

Alcuni ricercatori hanno inoltre rilevato che Osiris colpisce anche i dispositivi Apple Mac e Android.

Osiris è la 7ª generazione del ransomware/cripto-virus Locky, tradizionalmente diffuso attraverso campagne SPAM. È difficile da rilevare in quanto utilizza componenti standard per scaricare ed eseguire il payload (script e librerie): Osiris ha il rilevamento della virtualizzazione integrato, il quale complica il lavoro di debugging e di retro-ingegnerizzazione con una macchina virtuale; questo algoritmo è notevolmente modificato rispetto alla versione iniziale di giugno 2016.

Questo infetta i dispositivi locali e si diffonde facilmente attraverso la rete per infettare altri computer e cartelle di rete;

Osiris può essere distribuito anche tramite sistemi CRM/sistemi di assistenza ai clienti (anche basati sul cloud) attraverso i confini interaziendali. L’utente infetto di un’organizzazione può inviare un’e-mail all’indirizzo e-mail del sistema CRM; il suo decodificatore interno analizza l’e-mail in entrata e aggiunge un allegato maligno al ticket generato automaticamente.

L’ingegnere dell’assistenza clienti apre i ticket, apre l’allegato Excel e infetta la rete. Come previsto da Acronis, i criminali del ransomware hanno iniziato ad attaccare le soluzioni di backup. Osiris attacca direttamente il Microsoft Volume Shadow Copy Service (VSS) disponibile in ogni copia di MS Windows e cancella le copie “ombra” già create;

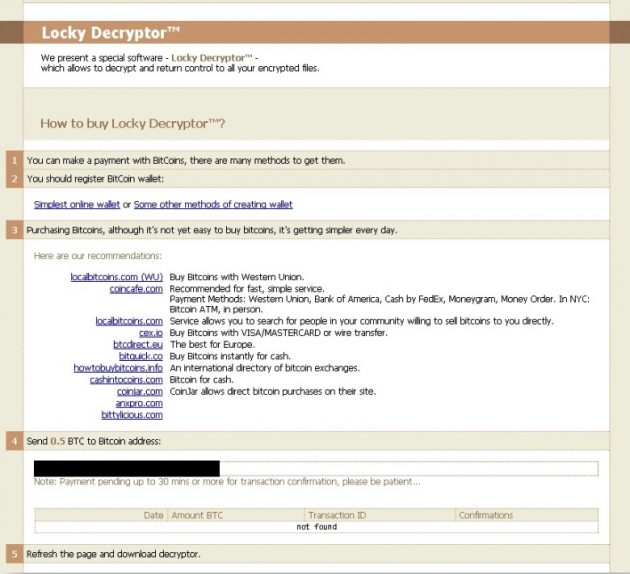

Osiris utilizza potenti algoritmi di criptazione, pertanto i dati infetti non possono essere decriptati da strumenti di terzi;

colpisce Windows e anche i dispositivi Mac e Android;

Questa varietà di ransomware Osiris è considerata responsabile dell’infezione del Dipartimento di Polizia di Cockrell Hill in Texas, che ha causato la perdita di otto anni di dati di prove critici.

In una dichiarazione pubblica, il dipartimento di polizia ha affermato che il malware è arrivato “da un indirizzo e-mail clonato che imitava un indirizzo e-mail rilasciato dal dipartimento” e dopo aver messo le radici, ha richiesto 4 Bitcoin in riscatto, oggi equivalenti a circa 3.600 dollari, o “circa 4.000 dollari” come ha dichiarato il dipartimento, così riportava la rivista specializzata “The Register”. I dati andarono persi poiché il dipartimento non aveva procedure di backup adeguate.

Secondo altre notizie, i truffatori del ransomware hanno attaccato l’hotel Romantik Seehotel Jaegerwirt sul passo montano di Turracher Hoehe in Austria, violando il loro sistema di chiavi elettroniche e bloccando centinaia di ospiti all’interno o all’esterno delle rispettive stanze fino al pagamento del riscatto.

La “decriptazione” manuale dei file Osiris è difficile e possibile solo se gli utenti possiedono dei backup che non sono stati ancora criptati.