Il ricercatore di sicurezza Patrick Wardle ha scovato una falla di sicurezza in macOS, grazie alla quale è possibile controllare alcune informazioni usando URL personalizzati.

Su macOS, le applicazioni possono supportare (o “gestire”) vari tipi di documenti e / o schemi di URL personalizzati. Tutti voi conoscete questo tipo di comportamento in macOS. Ad esempio, quando si fa doppio clic su un documento .pdf, viene avviata l’app Preview.app per la sua gestione. Oppure, quando in un browser si fa clic su un collegamento ad un’app presente sul Mac App Store, App Store.app viene avviata per elaborare la nostra richiesta.

Wardle ha studiato a fondo come è impostato questo tipo ULR personalizzato dal punto di vista dello sviluppo e ha scoperto che possono essere utilizzati per il targeting remoto degli utenti Mac.

Ecco un esempio pratico: un utente visita un sito web dannoso dal quale viene scaricato automaticamente un file .zip, in quanto Apple consente il download automatico e la decompressione dei file considerati “sicuri” (e i file zip lo sono). Questo zip, però, contiene l’applicazione dannosa in questione. Poiché Safari considera i file .zip sicuri e li decomprime automaticamente quando vengono scaricati, l’app dannosa viene inserita automaticamente sul filesystem dell’utente andando a registrare il proprio gestore di schemi URL personalizzato con il filesystem dell’utente.

L’attaccante deve quindi caricare il file dannoso (nascosto nel formato .zip) su un sito web. Non appena l’utente visita quel sito, il file .zip viene scaricato dal browser. Una volta scaricato, macOS lo decomprime automaticamente e il Mac risulta infettato.

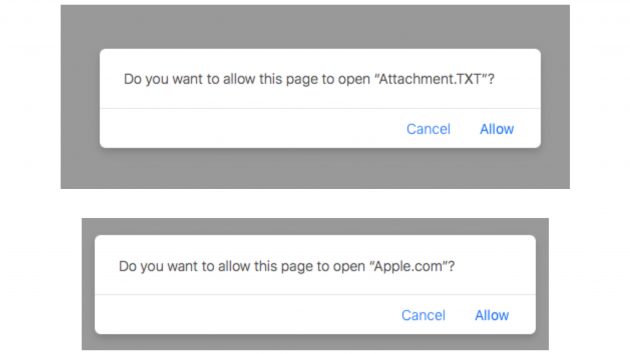

Anche quando la pagina web non è considerata sicura, Safari chiederà all’utente di consentire o meno il download del file. Ma il testo del prompt di comando può essere controllato dall’attaccante, che può quindi facilmente ingannare gli utenti più ignari. Apple consente infatti a chi gestisce il sito di personalizzare la dicitura tra virgolette, potendo quindi inserire qualsiasi indicazione:

Se l’utente conferma, il file contenente il malware viene scaricato su Mac.

La nuova falla di sicurezza richiede alcune interazioni da parte dell’utente, ma si tratta pur sempre di qualcosa che può essere eseguito facilmente da un malintenzionato.

Il consiglio più semplice che possiamo dare è quello di disabilitare la decompressione automatica dei file scaricati, andando nelle Preferenze di Safari alla scheda Generali e disabilitando la voce “Apri file sicuri dopo il download“.